# PRTG 운영에 필요한 보안 사항

근래, 가장 이슈 되었던 솔라윈즈의 해킹의 침해사고와 더불어 우리 역시 새삼 보안의 심각성을 되돌아보게 되었습니다.

올 한 해도, IT 인프라의 랜섬웨어부터 많은 보안의 공격의 이슈들이 있었지만,

이번 솔라윈즈의 보안 침해의 사고는 글로벌 모니터링 시스템이라는 점에서 우리 역시 보다 상세한 관심을 가질 수밖에 없었습니다.

글로벌 모니터링 시스템인 PRTG 역시, 전 세계 300,000만 사용자가 활용하는 만큼 보안의 이슈에서 자유롭지 않습니다.

PRTG 국내 파트너로서 PRTG를 가장 오랜 기간 지원하고 운영을 해왔던 만큼 이번 보안 침해 이슈의 사항을 돌아보며,

PRTG 운영 기준에서 적용해야 할 기본 보안 사항을 가이드하고자 합니다.

이번 포스팅은 #1. Security Guide와 #2. Safety PRTG의 포스팅으로 나누어서 이야기하고자 합니다.

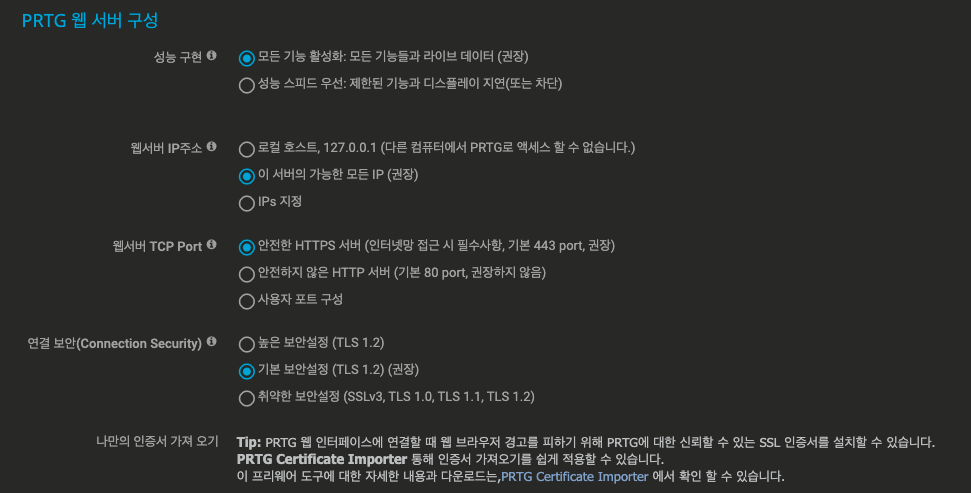

#1. PRTG 강화된 웹 서버 구성

PRTG 웹서버는 자체 웹서비스를 구성합니다.

당연한 이야기지만, Http의 서비스 접근은 취약할 수 밖에 없습니다. 초기 설정에서는 HTTP가 아닌, HTTPS로 구성하세요.

TLS 구성뿐 아니라, 접근할 수 있는 웹서버 구성의 HTTPS와 특정 포트를 지정할 수도 있습니다.

#2. 초기 패스워드 변경

우리는 초기 PRTG 구축과 지원시에는 기본 사용자/패스워드를 변경드리고 안내드립니다.

하지만, 자사의 고객이 아닌 Trial 버전 사용자 또는 다른 여러 경로의 PRTG 운영 고객사도 많이 있습니다.

이를 안내하고 가이드하지 않는다면, 보안의 사항을 전혀 의식하지 않는 지원이겠죠.

초기 패스워드는 항상 노출이 되어 있는 만큼, 패스워드를 변경하는 것은 당연한 절차입니다.

패스워드는 강력한 보안 체계에 따라, 대소문자 및 숫자를 포함한 8 캐릭터 이상을 지원하며 강력한 패스워드의 보안 규칙을 사용합시다.

#3. 인터넷(외부) 망 운영 노출의 변경

PRTG는 글로벌 모니터링 시스템입니다. 그만큼, 많은 정보와 검색어가 노출되어 있습니다.

PRTG의 관련 검색어만 치더라도, 고객사의 운영 모니터링 시스템이 외부에 쉽게 노출될 수 있습니다.

이는 상기 웹서버의 변경 사항(HTTPS)과 더불어 모니터링 시스템의 노출이 되지 않게 보안 정책을 강화되어야 합니다.

또한, 가급적이면 도메인 서비스를 통한 PRTG 서버의 접근 역시 PRTG의 명칭이 들어가는 도메인명은 피하세요.

VPN 접속 또는 외부망 접속 시의 특정 사용자의 IP 허용을 통한 보안 설정이 이뤄져 있는지,

그리고 주기적으로 자사의 PRTG 운영 접속이 노출되어 있는지 보안 접속의 정책이 이뤄져 있는지 확인해볼 필요가 있습니다.

#4. SW 업데이트의 변경 설정

이번 솔라윈즈 보안 사고의 이슈 중의 하나는, SW 업데이트 패치의 공급망을 공격입니다.

그간 국내에서도 패치관리솔루션(PMS)의 해킹 및 노출로 인한 보안 이슈 사항들의 허점과 이를 노리는 해킹은 끊임없이 발생하고 있습니다.

PRTG 역시, 글로벌 모니터링 시스템인 만큼 제조사로부터 언제든 유용한 업데이트 사항을 업데이트 서버로부터 내려받을 수 있습니다.

물론, 제조사에서 1차 보안의 운영 사항을 지속적으로 운영해야 하는 것이 첫 번째 사항입니다.

PRTG 관리자는 상기 자동 업데이트 사항의 적용을 자동으로 내려받고 설치할 수 있지만, 알람 발송을 통해 PRTG 사용자는 패치 적용을 검토하고 적용할 수 있습니다.

note. PRTG의 업데이트 적용 및 배포는 항상 새로운 버전의 업데이트 개선 사항을 안내하고 있습니다.

#5. 대시보드, 공용 액세스의 설정

PRTG는 API를 활용한 데이터 정보의 Input / Output의 활용이 가능합니다.

또한, 공용화된 대시보드의 기능을 통해 언제든, 잘 갖추어진 대시보드를 IT 인프라의 사용자들과 공유할 수 있습니다.

대시보드의 활용 시,

공유 또는 특정 사용자 간의 공용 액세스 정책을 강화하여 특정 사용자 또는 특정 인증키의 URL만을 허용하여 내부 시스템의 운영

사항을 보안 접속으로 전환하시기 바랍니다.

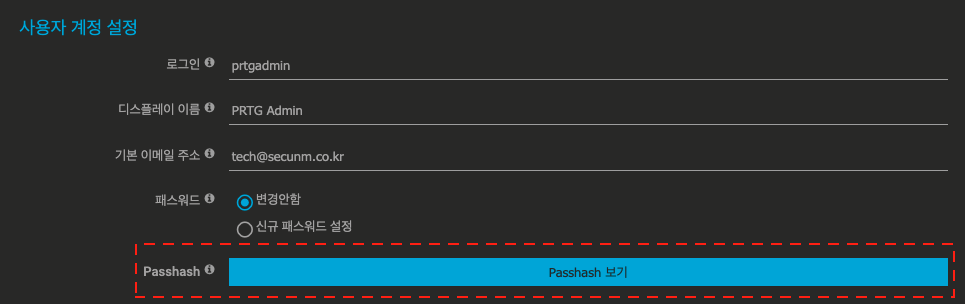

#6. 패스워드 노출의 차단과 설정

패스워드의 직접 노출 없이, API 인증 또는 대시보드의 공용 액세스 활용 시에 패스워드를 대처하는 패스해시(Passhash) 값을 사용할 수 있습니다. 패스워드는 감추고, 이를 대처하는 패스해시를 활용하여 PRTG 운영의 보안 사항을 강화합니다.

note. 노출된 패스워드를 패스해시 값으로 로그인 패스워드의 노출을 직접적으로 막는데, 가장 큰 활용의 예시입니다.

다음과 같이 특정 사이트의 HTML 프레임을 활용의 경우,

http://***.**.**:8082/mapdashboard.htm?id=****&username=prtg&password='**********' 과 같은 패스워드 노출이 보입니다.

노출된 주소와 패스워드는 *로 인위적인 노출을 마킹 처리로 보여드리는 것 일뿐, 그대로 패스워드가 드러난 상태입니다.

#7. 패킷 스니핑의 활용

여전히 보안의 운영이 의심스럽다면, PRTG 패킷 스니핑을 활용하여 PRTG로 접속하는 모든 형태의 소스 IP와 패킷의 정보를 볼 수 있습니다.

#8. 이벤트 로그 수집

PRTG 운영 서버로의 접속되는 또는 접속 시도의 실패 로그를 수집하고 시간의 메시지를 확인합니다.

보안은, 누구의 주체가 아닌 구성원 모두가 상시 체크해야 될 요소입니다.

어느 누구도 보안에 완벽하다고 확신할 수 없지만, 최선을 다한 주기적인 점검만이 큰 이슈 사항을 막을 수 있지 않을까요?

'PRTG Case Study > Case Study' 카테고리의 다른 글

| PRTG, 크롬의 이미지 파일과 PDF 다운로드 실패 - 네트워크 오류 (0) | 2021.01.20 |

|---|---|

| AIX 서버 모니터링 (0) | 2020.09.11 |

| Apache Tomcat 취약점(CVE-2020-1938)과 PRTG 모니터링 (0) | 2020.04.06 |

| PRTG - 웹 인터페이스 구조(그룹/디바이스 우측, 인덱스 그래프 뷰) (0) | 2020.03.24 |

| PRTG - 한드림넷 HDN SG series 네트워크 모니터링 (0) | 2020.03.23 |